|

|

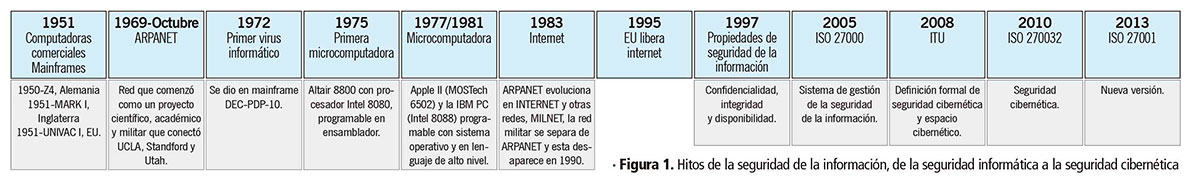

Figura 1. Hitos de la seguridad de la información, de la seguridad informática a la seguridad cibernética |

Toda nuestra sociedad actual se apoya en distinta medida en tecnología, dependiendo del país del que se trate, y ésta a su vez en la internet, desde las relaciones humanas y laborales vía las redes sociales, pasando por los servicios de salud, de educación, financieros, gubernamentales, de transporte, de seguridad en todos sus ámbitos, las redes de energía eléctricas inteligentes y las ciudades inteligentes, incluyendo las guerras; por eso, la seguridad de la información y el ciberespacio son los temas más delicados para toda institución o empresa pública y privada. Alrededor del mundo se generan sistemas que permiten gestionar la información y otros que se ocupan de la seguridad de la información, por lo que se trabaja en generar estándares internacionales. Y bien demos una mirada hacia el origen y evolución de lo que nació llamándose seguridad de la información, y que al crecer en el ámbito de internet ahora llamamos seguridad cibernética. Actualmente se considera que existen cuatro tipos de amenazas al espacio cibernético: las amenazas a los bienes de las personas, a los bienes de las organizaciones, a los bienes virtuales y a las infraestructuras.

Si bien recordamos, la carrera de las primeras computadoras comerciales de propósito general inicia en 1950 en Alemania con la computadora Z4; en 1951 el Reino Unido creó la MARK I, y ese mismo año EEUU lanzó la UNIVAC I. En la década de los 60 se hacen muy populares las grandes computadoras conocidas como mainframes y en esa misma década nacen las primeras redes de computadoras en la agencia de investigación y proyectos avanzados (ARPA) del departamento de la defensa de los EEUU, pero también surgen en el Reino Unido de manera casi simultánea. Para 1965 las computadoras de la tercera generación, aquéllas hechas completamente con circuitos integrados, eran ya muy populares, así como en cierta medida la compatibilidad del software. En 1968, con el desarrollo de varios programas, incluyendo el espacial de EEUU, los proyectos de desarrollo de software ya mostraban un patrón, no se entregaban en tiempo y forma, y estaban fuera de presupuesto, por lo que se acuña el término “crisis del software”, la cual incluía ya problemas en la seguridad de la información. Para 1969 nace formalmente Arpanet, el antecesor de Internet interconectando computadoras grandes dentro de EEUU (UCLA, U. Stanford, UC Santa Barbara y U. Utah). En 1971 se crea creeper, un programa informático que se copia y propaga dentro de las mainframes de Arpanet, particularmente ejecutándose en un equipo PDP-10 de la compañía DEC. Pero hasta la década de los 80 se acuñó el término virus informático, cuando las computadoras personales se usaron masivamente, dando gran popularidad a las redes de computadoras; por cierto, esto nos puede recordar que el primer bulbo tríodo se inventó en 1906, pero el término electrónica se adopta hasta 1930.

Dada la complejidad de los sistemas informáticos, para 1984 el gobierno del Reino Unido creó un modelo de mejores prácticas para la gestión de la información: ITIL (Information Technology Infrastructure Library) y, dada su calidad, la empresa HP la adoptó en la década de los 90, ayudando a su vez a que ITIL se hiciera popular por su énfasis en las mejores prácticas. En esa misma década se hizo popular el término seguridad informática. Para el año 1995, el tema de la seguridad de software cobró gran importancia, ya que los EEUU liberaron el control de internet, y para 1997 Charles Plefeer generó una clasificación de las propiedades de la seguridad de la información, en la que indicó que éstas son: confidencialidad, integridad y disponibilidad (CID). Entre 2001 y 2005 varios autores continuaron definiendo la seguridad informática de manera cada vez más detallada, considerando aspectos legales y las mejores prácticas.

En 2005 se crea la familia de estándares ISO/IEC 27000 para los sistemas de gestión de la seguridad de la información y en 2008 la Unión Internacional de Telecomunicaciones de la ONU generó el estándar ITU-T X.1205, como “Redes de datos para la comunicación de sistemas abiertos y la seguridad de las telecomunicaciones”, en el que se da un panorama general sobre la seguridad cibernética definida como “un conjunto de herramientas, políticas, conceptos de seguridad, salvaguardas de seguridad, guías, la administración del riesgo, las acciones, mejores prácticas y tecnologías que se puedan usar para proteger los bienes de una organización y el uso del ciber espacio”. Esta es la primera vez que de manera formal se consideran términos como “seguridad cibernética” y “espacio cibernético”; este último fue un concepto que nació de la ficción científica en 1980 y se popularizó a principios de los 2000, mientras que cibernética es un término acuñado por Norbert Wiener en la década de los años 40 para dar cabida a las “teorías de control” dentro de un marco de estudios más generales e interdisciplinarios llamado la “teoría general de sistemas”.

En 2010 el estándar ISO/IEC 27032 incluye una guía general para la seguridad cibernética, tanto para los proveedores de servicios de comunicaciones como para los usuarios de internet con tal de que se reduzca spam, ataques de virus y malas prácticas. La norma define seguridad cibernética como “la preservación de la confidencialidad, integridad y la disponibilidad (CID) de la información en el espacio cibernético, razón por la cual también define espacio cibernético como el ambiente complejo resultante de la interacción de la gente, el software y los servicios de internet, soportado por equipos tecnológicos y redes interconectadas, las cuales no existen en forma física”.

Desde el año 2010 la seguridad cibernética y el espacio cibernético han ido refinando sus definiciones, incluso el gobierno de los EEUU cuenta con sus propias definiciones y en 2012 se ha discutido si es pertinente ejercer un control mucho más severo sobre internet. A manera de resumen, la figura 1 muestra una línea de tiempo que incluye 12 hitos de la seguridad de la información.

|

|

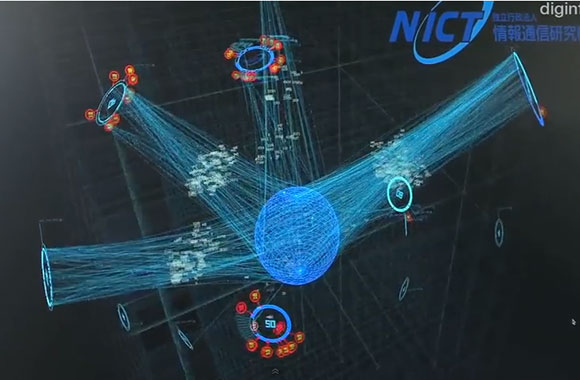

Figura 2. Sistema de monitoreo de ataques cibernéticos Dédalo |

Al principio mencioné que se conocen cuatro tipos de amenazas al espacio cibernético, mismas que fueron definidos en 2010 por el estándar ISO/IEC 27032, precisamente para poder contener las amenazas es que se han ido desarrollando sistemas de alertas contra ataques cibernéticos. Como respuesta a los ataques cibernéticos, a lo largo de varios años, el National Institute for Information and Communications Technology (NICT) de Japón desarrolló un sistema de alerta de ataques cibernéticos en tiempo real, cuya visualización de la red es tridimensional y es llamado Darknet Observation System-NICT DAEDALUS. Su nombre está inspirado en la historia griega de Dédalo, quien creó el famoso laberinto, pero quien también pudo escapar de él.

La figura 2 muestra una pantalla demostrativa del sistema, cuyos elementos son: una gran esfera azul que equivale a internet, las pequeñas esferas que son las redes monitoreadas y los tenues hilos que representan a más de 190 mil direcciones IP de internet y los ataques cibernéticos se muestran en rojo.

Cada red vigilada tiene la forma de un disco, cuya porción azul representa todas las direcciones IP monitoreadas usadas en la red, y la porción oscura del disco, las direcciones IP disponibles. En cuanto a su operación básica, se puede detectar un virus cuando inicia su ataque a una red; entonces activa las alertas y muestra la dirección IP fuente, así como los protocolos que se están utilizando. El sistema Dédalo permite monitorear los ataques cibernéticos a bienes de diferentes infraestructuras, por lo que esperaríamos que en un futuro cada país u organización cuente con sistemas similares a éste.

Más información

José Ignacio Castillo Velázquez, 2013, “La evolución de la seguridad cibernética 1968-2012”, IEEE, NoticIEEEro, Vol 24, No 83, mayo, pp. 31-33.